GTI廣州科宸(點擊觀看原文)

大家早上好�����。

6月份全國疫情防控取得重大戰(zhàn)略成果,大家仍然時刻繃緊疫情防控這根弦����,扎實推進復工復產復學���,為快速恢復經濟社會發(fā)展活力貢獻著自己的光和熱。我在這里給大家加油和點贊�!

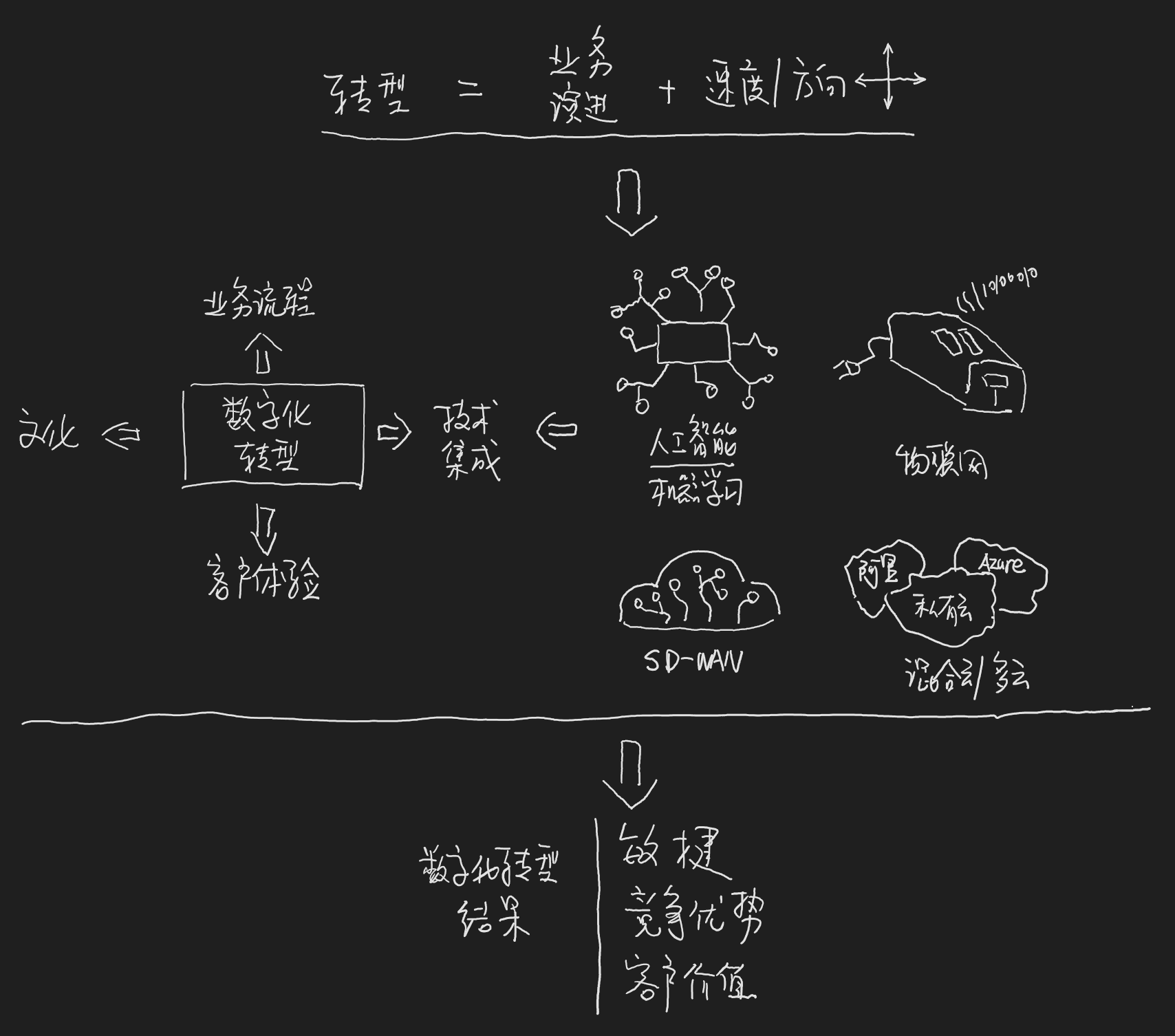

在這次疫情防控中,“宅經濟”“線上經營”“智能制造”等數(shù)字經濟業(yè)態(tài)快速發(fā)展��,各類互聯(lián)網平臺在防疫物資生產���、調配、銷售方面發(fā)揮了重要作用。我發(fā)現(xiàn)身邊很多企業(yè)正在積極布局落實國家所制定的“兩新一重”的建設戰(zhàn)略���。將新型基礎設施建設與新型城鎮(zhèn)化建設有機結合��,推動重大工程建設數(shù)字化轉型和智能化升級�,努力實現(xiàn)新基建和新產業(yè)雙輪驅動����。

眾所周知云計算是數(shù)字化轉型必經之路,而網絡安全更是云計算的核心組件。安全責任共擔是目前所有云計算網絡運營者共同策略�,也遵循了行業(yè)標準及國家法律法規(guī)的要求,所以很多用戶高度重視并已經積極采取了行動����。本次我將分享我們工程師團隊在微軟Azure China安全方面的最佳實踐。

在我與眾多企業(yè)的信息化高管項目互動的過程中���,受到了很多感悟啟示。做信息安全就如疫情防控,首先要重視和繃緊弦��、然后認真地梳理評估重要業(yè)務的暴露面和風險、與此同時積極緩解/修補所梳理出的高風險漏洞�����、接下來逐步搭建自身所能適應的安全運維管理平臺����。人人爭當“專業(yè)背鍋俠”����,放棄“懶政不作為”的思想�,信息安全的建設就能如疫情防控一樣定能取得重大戰(zhàn)略成果。

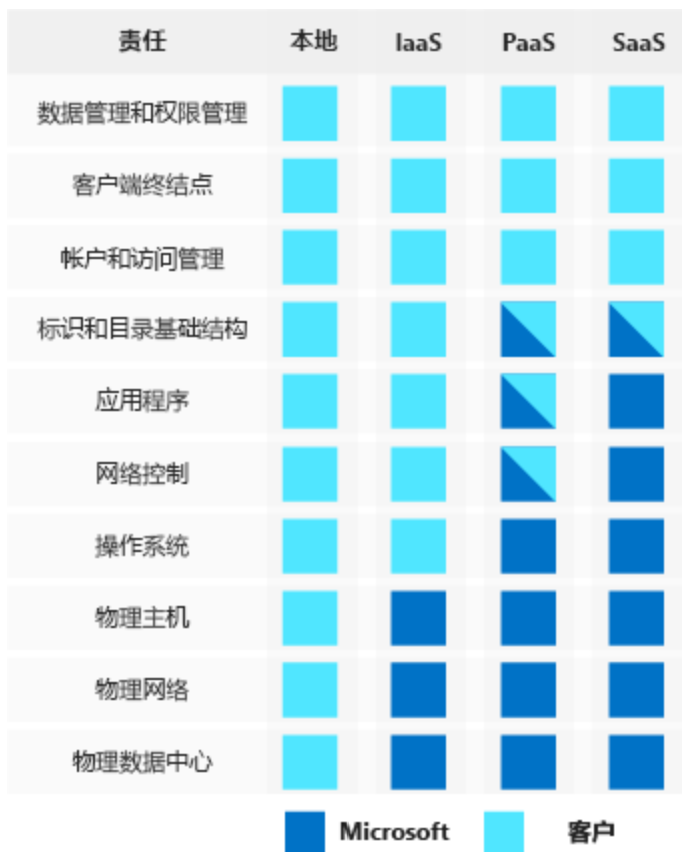

Azure China是外企、民企��、制造業(yè)、零售等行業(yè)首選公有云網絡運營者�。Azure China所定義的共擔安全責任模型如下圖,我們可以在安全上下文中重新構建這個模型。根據(jù)您所選的服務類型��,服務中將內置一些安全保護措施�����,而其他保護措施則由客戶負責����。必須仔細評估所選擇的服務和技術����,以確保為體系結構提供適當?shù)陌踩刂啤?/span>

如上圖所示�����,無論用戶選擇的是IaaS���、或PaaS�、或SaaS服務,其中標識和目錄基礎結構�����、帳戶和訪問管理都是用戶所需承擔安全責任的范疇。

標識和目錄基礎結構:

帳戶和訪問管理:

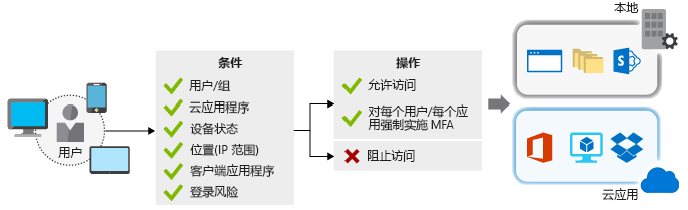

MFA和條件訪問策略

希望本文的最佳實踐內容對正在或即將使用Azure China的新、老朋友有所幫助��,同時也對老朋友表達感激之情��。有困難我們一起抗�,堅決地與大家攜手應對����,共克時艱。

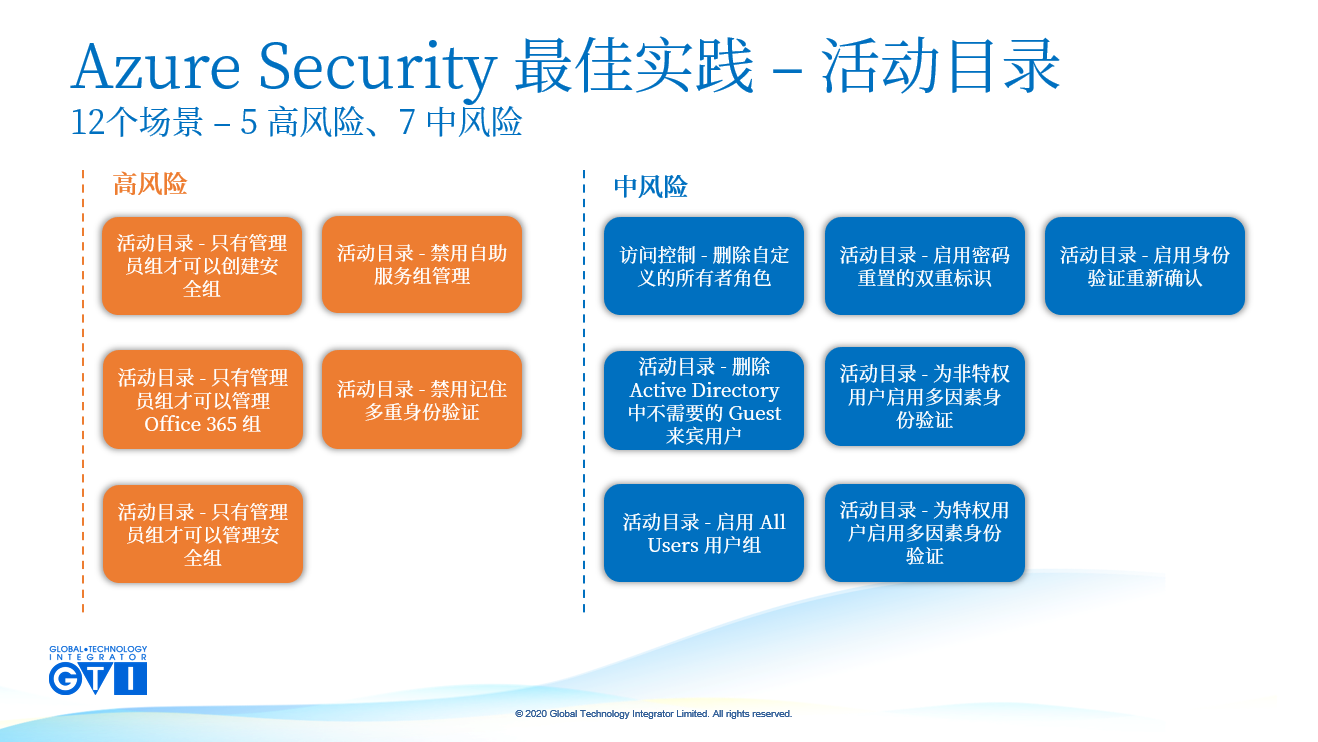

如下實踐內容全部來自我親愛的同事Tony Ding���,他一邊做項目實施交付�����、一邊進行整理并記錄,12個場景 - 5個高風險�、7個中風險�。供大家參考和交流�。

高風險:

-

活動目錄 - 只有管理員組才可以創(chuàng)建安全組

-

活動目錄 - 只有管理員組才可以管理 Office 365 組

-

活動目錄 - 只有管理員組才可以管理安全組

-

活動目錄 - 禁用自助服務組管理

-

活動目錄 - 禁用記住多重身份驗證

中風險:

-

訪問控制 - 刪除自定義的所有者角色

-

活動目錄 - 刪除 Active Directory中不需要的 Guest 來賓用戶

-

活動目錄 - 啟用 All Users 用戶組

-

活動目錄 - 啟用密碼重置的雙重標識

-

活動目錄 - 為非特權用戶啟用多因素身份驗證

-

活動目錄 - 為特權用戶啟用多因素身份驗證

-

活動目錄 - 啟用身份驗證重新確認

目標

確保在 Azure Active Directory 組設置 - “用戶可以在 Azure 門戶中創(chuàng)建安全組” 選項設置為 否 ,從而確保非特權用戶不能通過 Azure 門戶創(chuàng)建安全組。

安全組用于管理一組用戶對于Azure共享資源中的成員和計算機進行訪問�。當 “用戶可以在 Azure 門戶中創(chuàng)建安全組” 選項設置為 是,你的 Active Directory 賬戶中的所有用戶可以創(chuàng)建新的安全組�����,并可以向這些安全組添加成員����。除非您的業(yè)務需要權限委派����,否則安全組的創(chuàng)建應僅限于AD管理員�。

注意:目前還不支持通過 Microsoft Graph API or Azure CLI 獲取 “用戶可以在 Azure 門戶中創(chuàng)建安全組” 的配置狀態(tài)�。我們只能通過訪問 Azure Portal 進行手動查詢才能達成目標。

風險等級

高(不可接受的風險)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_2_ActiveDirectory_CreateSecurityGroup/index.html#more

目標

確認只有 Active Directory(AD) 管理員組的賬戶再能夠管理 Office 365 組��。確認 Azure Active Directory 設置中的 “用戶可以在 Azure 門戶中創(chuàng)建 Office 365 組” 策略設置為 否��,確保非特權管理用戶不能夠通過 Azure Portal 管理 Office 365 用戶組�。默認情況下,所有組的所有者都可以在Azure活動目錄中將其他成員分配為組的所有者�。

根據(jù)您的業(yè)務需求�,您可以使用 Azure Active Direcroty 設置,來實現(xiàn)對用戶自助服務組管理的更細粒度訪問控制�����。僅允許 Activ Directory 的管理員可以管理 Office 365 組���,禁止用戶對此類型的組進行任何更改��。這可確保 Office 365 組的管理權限不會委派給未經授權的用戶���。

注意:目前還不支持 通過 Microsoft Graph API or Azure CLI 獲取 “用戶可以在 Azure 門戶中創(chuàng)建 Office 365 組” 的配置狀態(tài)�。我們只能通過訪問 Azure Portal 進行手動查詢才能達成目標���。

風險等級

高(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_3_ActiveDirectory_CreateO365Group/index.html#more

目標

確認只有 Active Directory(AD)管理員 才可以管理安全組。需確認 Azure Active Directory 設置中的 “可以將成員分配為 Azure 門戶中組所有者的所有者” 策略設置為 無�����,確保非特權管理用戶不能夠通過 Azure Portal 管理安全組�����。默認情況下,所有組所有者都可以在Azure活動目錄中將其他成員分配為組的所有者���。

僅將安全組管理的權限限制為 Active Directory 的管理員,禁止普通用戶更改安全組����。這可確保安全組僅由Azure Active Directory 活動目錄帳戶中指定的授權用戶來進行管理����。

注意:目前還不支持 通過 Microsoft Graph API or Azure CLI 獲取 “可以將成員分配為 Azure 門戶中組所有者的所有者” 的配置狀態(tài)。我們只能通過訪問 Azure Portal 進行手動查詢才能達成目標��。

風險等級

高(不可接受的風險)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_4_ActiveDirectory_ManageSecurityGroup/index.html#more

目標

確認對于非管理用戶禁用了 Active Directory(AD)自助服務組管理。確保非管理員用戶無法在你的 Azure Active Directory 中創(chuàng)建和管理 安全組 和 Office 365 組����。一旦對非管理員用戶禁用了自助服務組管理�,這些用戶就無法再更改自身的組配置,也無法通過批準其他用戶加入其現(xiàn)有組的請求來管理其成員身份�。

自助服務組管理允許用戶在 Azure Active Directory(AD)中創(chuàng)建和管理安全組或 Office 365 組。自助服務組管理還可以將所有者分組���,以便將所有權分配給其他用戶��。由于這些組可以授予對敏感和私有的信息或 Azure AD 關鍵配置的訪問權限�����,因此應為所有非管理員用戶禁用自助服務組管理功能。

風險等級

高(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_7_ActiveDirectory_DisableSelfServiceGroupManage/index.html#more

目標

確認允許用戶記住他們信任的設備上的多因素身份驗證���。確保在你的 Microsoft Azure 帳戶中 禁用 “允許用戶在其信任的設備上記住多重身份驗證 ”功能,以確保你的用戶不被允許繞過 MFA的驗證����。多因素身份驗證是一種有效的方法�,在通常使用的訪問憑據(jù)外��,額外要求虛擬設備或硬件設備生成的身份驗證碼來驗證你的Azure用戶身份�����。

記住設備和瀏覽器的多因素身份驗證(MFA)允許 Microsoft Azure 用戶在使用MFA密碼執(zhí)行成功登錄后的特定天數(shù)內可以選擇繞過MFA��。記住MFA可以通過減少用戶需要在同一設備上執(zhí)行兩步驗證的次數(shù)來增強可用性��,但是�����,如果帳戶或設備受到入侵�����,記住受信任設備和瀏覽器的多因素身份驗證可能導致安全漏洞。當“允許用戶在其信任的設備上記住多重身份驗證 ”功能被禁用時��,對于每次登錄嘗試,都將要求用戶執(zhí)行多因素身份驗證����。

風險等級

高(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_6_ActiveDirectory_DisableRemeberMFA/index.html#more

前言

最近一直在花時間研究 Azure 云上的安全措施�����。根據(jù)官方發(fā)布的(例如 Microsoft Doc 以及 CIS Microsoft Azure Foundations Benchmark v1.0.0)最佳實踐作為指導,考慮自己寫一些 Audit 的腳本��,對于用戶的大規(guī)模場景可以快速統(tǒng)計那些不合規(guī)的配置�����,并生成最終的分析報表���。

采用的語言平臺及工具為:

-

PowerShell 7.0.1

-

Azure CLI 2.6.0

目標

確保你的 Azure 帳戶中沒有自定義 Subscription 訂閱所有者的角色存在,以便遵守云安全的最佳實踐�,并實現(xiàn)最小權限原則 - 這是為每個用戶提供執(zhí)行其任務所需的最小訪問權限的最佳做法。

典型的 Azure Subscription 訂閱管理員角色提供基本的訪問管理����。如果分配給自定義訂閱所有者角色����,讓其具有完全的管理權限,并且分配范圍是所有的訂閱��,那它可以執(zhí)行任何操作 (例如 “*“)�����。作為安全的最佳實踐,強烈建議在剛開始時����,給予最少的必要權限����。以后可根據(jù)需要,Account 帳戶持有人可以再添加權限��。這將確保 Azure Account 帳戶持有者無法執(zhí)行非預期的操作。

風險等級

中(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_1_AccessControl/index.html#more

目標

確認在 Azure Active Directory 中不存在沒有必要的 Guest 來賓用戶�����。

對于 Microsoft Azure 企業(yè)對企業(yè)(B2B)協(xié)作�����,每個活動目錄(AD)的 Guest 來賓用戶都需要與企業(yè)所有者或業(yè)務流程相關聯(lián)�。當不需要 B2B 協(xié)作時���,請確保 Microsoft Azure 帳戶中沒有可用的 AD Guest 來賓用戶。

Active Directory Business-To-Business(B2B)協(xié)作用于與來自其他組織的來賓用戶和外部合作伙伴安全地共享應用程序和服務��,同時保持對自己數(shù)據(jù)的完全控制��。Azure AD 被配置為處理 B2B 的協(xié)作���,允許您邀請組織外部的人成為 Azure 云帳戶中的 Guest 來賓用戶。除非您有真正的業(yè)務需求���,需要向外部用戶提供 Guest 來賓訪問���,否則請避免創(chuàng)建此類來賓用戶�����。Active Directory 來賓用戶通常在公司管理的員工入職/離職流程的情況之外添加���,這最終可能導致潛在的安全漏洞�����。

風險等級

中(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_5_ActiveDirectory_ManageGuestAccount/index.html#more

目標

確保已啟用 “All Users” 組����,以便在您的 Active Directory 帳戶中進行集中訪問管理。確保在 Azure Active Directory(AD)的組中通過包含所有用戶的規(guī)則生成器生成動態(tài)組��,以便啟用 “All Users” 組進行集中訪問管理��。此組表示 Active Directory 用戶(包括來賓和外部用戶)的整個集合,您可以使用這些用戶在目錄中使訪問權限更易于管理���。

“All Users”組可用于向 Azure Active Directory 帳戶中的所有用戶分配相同的權限。例如��,目錄中的所有用戶都可以通過分配一組特定的權限來訪問 SaaS 應用程序�,這些權限允許應用程序訪問 “All Users” 專用組�����。這確保為所有現(xiàn)有和未來用戶創(chuàng)建了一個通用策略��,并且不需要實現(xiàn)單獨的訪問權限����。

風險等級

中(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_8_ActiveDirectory_EnableAllUsersGroup/index.html#more

目標

啟用密碼重置的雙重標識�����,確保用戶密碼重置所需的方法數(shù)設置為 2個�。

確保在允許重置 Azure Active Directory(AD)的密碼之前提供了兩種備用的用戶標識形式���。當至少提供了在 Azure Active Directory 設置中配置的密碼重置所需的方法數(shù)����,則可以成功重置用戶密碼����。

在允許在你的 Azure Active Directory 帳戶中重置密碼之前啟用雙重身份驗證�,通過確保用戶身份由兩種不同的身份驗證形式(如電子郵件和短信)進行確認�,增強了訪問安全性。攻擊者必須攻陷重置用戶密碼所需的 2個 方法后�����,他才能完成惡意重置 Azure Active Directory 用戶密碼。

風險等級

中(應該實施)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_10_ActiveDirectory_EnableDualIDForPasswordReset/index.html#more

目標

確保為非特權用戶(如開發(fā)人員��、服務讀者或運營商)啟用多因素身份驗證(MFA)�,以幫助保護對 Microsoft Azure 云數(shù)據(jù)和應用程序的訪問。MFA 通過在現(xiàn)有用戶憑據(jù)的基礎上提供額外的安全保護���,使用第二種身份驗證形式來保護員工、客戶和合作伙伴的訪問���,降低了組織風險并幫助實現(xiàn)法規(guī)遵從性��。默認情況下,對所有 Microsoft Azure用戶禁用了多因素身份驗證�����。MFA 代表了一種簡單有效的驗證 Azure 云用戶身份的方法�,它要求由虛擬或硬件設備生成的身份驗證碼,以及常規(guī)的訪問憑據(jù)(即用戶名和密碼)�。如果在啟用了 Azure 多因素身份驗證的情況下�����,攻擊者即使設知道了用戶的賬號及密碼,如果沒法通過其他身份的驗證方法����,則泄露的身份驗證信息也將毫無用處��。

風險等級

中(不可接受的風險)

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_11_ActiveDirectory_EnableMFAForNonPrivilegedAzureUser/index.html#more

確認為所有特權用戶啟用了多因素身份驗證功能�。確保Microsoft Azure 帳戶中的云資源具有寫訪問權限的所有用戶憑據(jù)已經啟用多因素身份驗證。多因素身份驗證(MFA)是一種簡單而有效的方法���,除了你通用的訪問憑據(jù)(如用戶名和密碼)外���,還使用虛擬或硬件設備生成的身份驗證碼(也稱為 PassCode)來驗證你的Azure用戶身份����。擁有受MFA保護的Azure帳戶����,是保護云資源免受惡意用戶和攻擊者攻擊的有效方法,因為多因素身份驗證通過要求特權用戶(參與者,訂閱所有者和服務共同管理員)在授予其訪問權限之前提供至少兩種獨立的授權形式���。在了啟用多因素身份驗證(MFA)的情況下�����,攻擊者需要至少攻破兩種不同的身份驗證機制�����,從而增加了攻破訪問憑據(jù)的難度�,從而顯著降低了攻擊風險���。

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_12_ActiveDirectory_EnableMFAForPrivilegedAzureUser/index.html#more

啟用身份驗證重新確認�,請確保已在活動目錄密碼重置策略中啟用用戶身份驗證信息重新確認���。“要求用戶重新確認其身份驗證信息之前的天數(shù)” 表示在指定的一段時間(最多 730天)后,AD 注冊用戶需要重新確認其現(xiàn)有身份驗證信息���,以確保這些信息仍然有效。如果禁用了身份重新驗證(即設置為 0 天)���,則不會提示 Active Directory 用戶需要重新驗證身份的信息���。

閱讀更多(詳細配置):https://www.tonywalker.tech/Microsoft/AzureSecurityBestPractics_9_ActiveDirectory_EnableAuthenticationReconfirmation/index.html#more

- 如有類似需求,歡迎與我們聯(lián)系���。-

- 謝謝您的閱讀。-

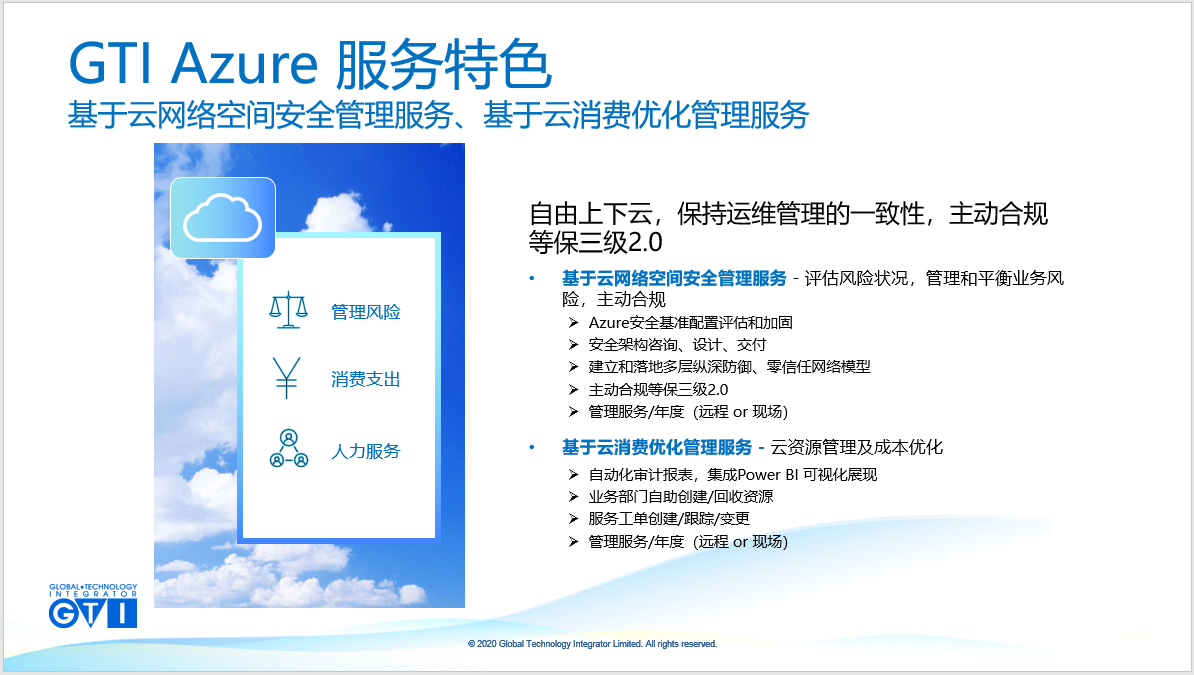

Azure Security 云安全管理服務:

-

Azure安全基準配置評估和加固

-

安全架構咨詢�、設計�����、交付

-

實施多層縱深防御��、零信任網絡模型

-

主動合規(guī)等保三級2.0

-

管理服務/年度(遠程 or 現(xiàn)場)

ACR 云消費優(yōu)化管理服務:

-

自動化審計報表���,集成Power BI可視化展示

-

業(yè)務部門自助門戶 - 創(chuàng)建/回收資源

-

服務工單門戶 - 創(chuàng)建/跟蹤/變更

-

管理服務/年度(遠程 or 現(xiàn)場)

-

我們的特色在于可以幫助用戶交付本地�、私有云與公有云安全一致性的解決方案,為企業(yè)數(shù)字化轉型保駕護航��、行穩(wěn)致遠�。

GTI技術團隊致力與您一起工作,幫助您解決企業(yè)組織在數(shù)字化轉型旅程中所遇到的難題�。

我們的技術經理Ding Yi帶領上海Cloud Infra���、Security 2個團隊已經完成了為該用戶的平臺搭建和驗證(Azure上海)。

疫情期間在Azure China的大力支持下��,我們云基礎架構和網絡安全團隊為大家準備了定制化企業(yè)級應用混合云部署解決方案����。無論您是我們的老客戶��,還是新朋友歡迎與我們團隊任何一位成員聯(lián)系并咨詢,應用場景合適的即刻提供5仟人民幣的Azure體驗金�,趕快行動。(團隊成員具體聯(lián)系方式在本文章的末尾處)

我們的技術經理Ding Yi帶領上海Cloud Infra、Security 2個團隊已經完成了為該用戶的平臺搭建和驗證(Azure上海)����。

疫情期間在Azure China的大力支持下����,我們云基礎架構和網絡安全團隊為大家準備了定制化企業(yè)級應用混合云部署解決方案�����。無論您是我們的老客戶�����,還是新朋友歡迎與我們團隊任何一位成員聯(lián)系并咨詢����,應用場景合適的即刻提供5仟人民幣的Azure體驗金���,趕快行動�����。(團隊成員具體聯(lián)系方式在本文章的末尾處)